Sprzętowe szyfrowanie dysków SSD

Szyfrowanie danych polecane jest jako dobry sposób na ochronę informacji przed niepowołanym dostępem. Należy jednak zdawać sobie sprawę z kłopotów jakie możemy napotkać w przypadku awarii zaszyfrowanego nośnika i prób odzyskania znajdujących się na nim informacji. Od razu na wstępie należy zaznaczyć, iż działania takie będą utrudnione, a w niektórych przypadkach odzysk może okazać się niemożliwy.

Zanim zaczniemy szyfrować

Istnieją sprzętowe oraz programowe (specjalnie tworzone algorytmy jak DES czy AES, dostarczane w oprogramowaniu szyfrującym) metody szyfrowania. W przypadku metod programowych użytkownik stosuje jeden z dostępnych algorytmów szyfrujących. Programy szyfrujące działają na danej strukturze logicznej dysku czyli na konkretnych, ustalonych w procesie konfiguracji dysku partycjach. W przypadku posiadania dwóch systemów operacyjnych każdy z nich należy szyfrowa oddzielnie oprogramowaniem do nich dedykowanym. W przypadku szyfrowania sprzętowego sprawa wygląda nieco inaczej.

Szyfrowanie sprzętowe

Szyfrowanie sprzętowe stosowane jest w wielu modelach dysków wszystkich wiodących producentów. Początkowo możliwość taka była konkurencyjną przewagą, z czasem stała się normą.

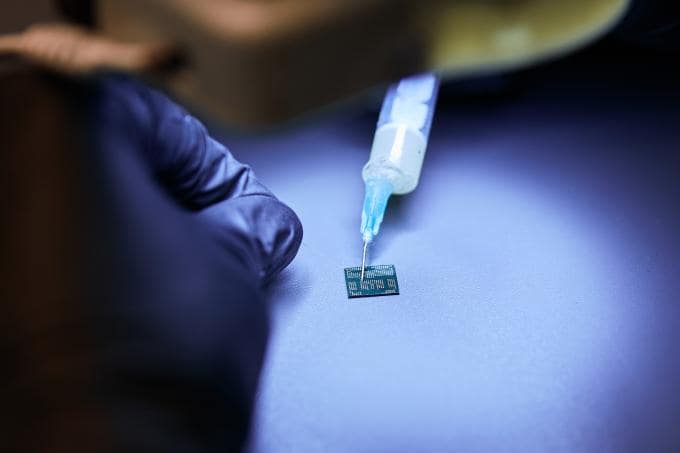

Szyfrowanie sprzętowe na poziomie dysku oznacza, że napęd wyposażony jest w układ szyfrujący cały dysk bez względu np. na system, z którego korzystamy i jakie dane zapisujemy. Wielu producentów urządzeń używa tutaj rozwiązań opartych na technologii Trusted Computing. Jest to specjalne środowisko wraz z metodami kontroli oprogramowania uruchamianego w tym środowisku – komputer używający tej technologii zachowuje się według określonych wzorców, co realizowane jest dzięki wyposażeniu sprzętu w unikatowy klucz szyfrujący. Szyfrowanie sprzętowe odbywa się automatycznie podczas zapisywania plików na nośniku i uchodzi za bezpieczniejsze od programowego. Szyfrowanie to jest ciągłe i dokonuje się niejako „w locie”. Po wstępnej konfiguracji zapisywane dane bez dalszej ingerencji użytkownika przechowywane są na nośniku w postaci zaszyfrowanej. Klucze szyfrujące znajdują się w kontrolerach dysku, które korzystają z nich szyfrując i deszyfrując wymieniane informacje.

Podczas pierwszego uruchomienia dysku następuje skonfigurowanie przez użytkownika parametrów i opcji dostępu, jak ustalenie hasła czy włączenie funkcji kasowania danych w przypadku próby niepowołanego dostępu, a także listy urządzeń, które będą mogły współpracować z nośnikiem. Oprogramowanie szyfrujące wymusza ustalenia hasła na odpowiednim poziomie trudności (zastosowanie dużych liter, cyfr i znaków specjalnych). Wprowadzone hasło zabezpiecza dane ale także klucze szyfrujące zapisane na dysku. W przypadku próby nieautoryzowanego dostępu zaimplementowane rozwiązania mogą zablokować dostęp do danych, a nawet je usunąć. Kasowanie zasobów dysku po kilku nieudanych próbach wejścia to ochrona przed tzw. atakami „brute-force”. Liczba prób wejścia za pomocą niewłaściwego hasła ustala użytkownik w procesie konfiguracji dysku. Próby takie kończą się usunięciem zasobów dysku wraz z kluczem szyfrującym. Podczas konfiguracji parametrów zabezpieczeń należy postępować szczególnie rozważnie, hasło staje się w tym momencie jedynym kluczem do zasobów dysku. Jego utrata może pozbawić użytkownika dostępu do danych. Usunięcie danych związane z pomyłką podczas wprowadzania hasła będzie mogła mieć daleko idące konsekwencje, podobnie jak awaria dysku i konieczność odzyskania archiwizowanych informacji.

Odzyskiwanie zaszyfrowanych sprzętowo danych

W przypadku dysków SSD odzyskiwanie danych związane z awarią urządzenia lub przypadkowym wykasowaniem zasobów jest wyjątkowo trudne. Szyfrowanie dysku czyni tę procedurę praktycznie niemożliwą. Związane jest to właśnie z wysokim poziomem zabezpieczenia tych urządzeń – klucz szyfrujący przechowywany jest na dysku i w przypadku awarii dane nie mogą być odtworzone we właściwej sekwencji. Wszystko to utrzymane jest w mocy przy założeniach prawidłowej konfiguracji wykonanej przez użytkownika oraz właściwej implementacji technologii dokonanej przez producentów w projektowanych przez siebie modelach dysków. W tej ostatniej kwestii istnieje sporo kontrowersji. Pewne wątpliwości dotyczą m.in. ochrony kluczy za pomocą haseł. Samoszyfrujące dyski SSD fabrycznie wyposażone zostają w zakodowany klucz AES posiadający tutaj kryptonim DEK (data encryption key). Na podstawie hasła skonfigurowanego przez użytkownika utworzony zostaje klucz KEK (key encryption key), który służy z kolei do szyfrowania klucza DEK. Teoretycznie cała procedura powinna czynić odczytanie danych bez znajomości hasła niemożliwym. Tymczasem pewne niedociągnięcia przy generowaniu klucza DEK zauważone podczas badania kilku modeli dysków stwarzają możliwość jego wygenerowania i deszyfracji danych bez znajomości hasła użytkownika (ujawnione błędy oraz kompletne wyniki analiz badanych dysków SSD serii My Passport Western Digital pod adresem http://eprint.iacr.org/2015/1002.pdf).

Występowanie braku pewności co do zastosowanych rozwiązań zabezpieczających nie przekreśla oczywiście bezpieczeństwa szyfrowanych danych. Generując wątpliwości stwarzają jednak także cień nadziei związany z możliwością odzysku utraconych w wyniku błędu czy awarii zaszyfrowanych informacji. Metody szyfrowania są jednak ciągle doskonalone, ewentualne błędy eliminowane. Owe nadzieje wydają się być zatem jedynie iluzoryczne. Należy więc wyraźnie zaznaczyć, iż w przypadku właściwego zastosowania technologii szyfrujących ewentualny odzysk danych z dysków SSD staje się po prostu niemożliwy.