Poszukiwania nowych technologii przechowywania informacji nie ustają. Sprostanie wymogom wciąż rosnącej liczby danych, konieczności coraz szybszego dostępu do pamięci, mniejszego zużycia energii czy zwiększenia trwałości (wydłużenia czasu…

Wyzwania związane z koniecznością gromadzenia danych rosną wraz z ilością cyfrowych informacji. Rozwijane są nowe metody magazynowania, ułatwiania dostępu, analizy oraz zabezpieczeń rosnącego lawinowo bezmiaru informacji, który poddawany jest…

Na temat konieczności sporządzania kopii zapasowych napisano już wszystko. Okazuje się jednak, że wciąż dalecy jesteśmy od systematycznego i konsekwentnego prowadzenia backupu.

We wszystkich realizacjach gdzie wymagana jest wysoka niezawodność zastosowanie znajdują komputery przemysłowe i laboratoryjne. Maszyny tego rodzaju posiadają podobną funkcjonalność do tradycyjnych pecetów czy laptopów, jednak ze względu na swoją…

Gry online są dziś powszechną rozrywką. Ich popularność sprawia, iż są przedmiotem zainteresowania cyberprzestępców, naciągaczy i oszustów. Wśród szerokiej rzeszy użytkowników łatwo bowiem znaleźć można osobę nieświadomą istniejących zagrożeń i…

Awaria systemu informatycznego, utrata dostępu do kluczowych danych, bądź utrata samych danych zajmują obecnie w przypadku każdej branży wysokie miejsce w rankingu czarnych scenariuszy związanych z działalnością przedsiębiorstwa

Działy badawcze zajmujące się technologiami gromadzenia i przetwarzania danych pracują nad rozwiązaniami mającymi zastąpić rozwijane w coraz wolniejszym tempie pamięci typu DRAM i flash.

Narzędziem, które przekształca serwer fizyczny w narzędzie wirtualne jest odpowiednie oprogramowanie (w porównaniu do obsługi serwerów fizycznych sprzęt wirtualny pozostaje niewidzialny) - hypervisor

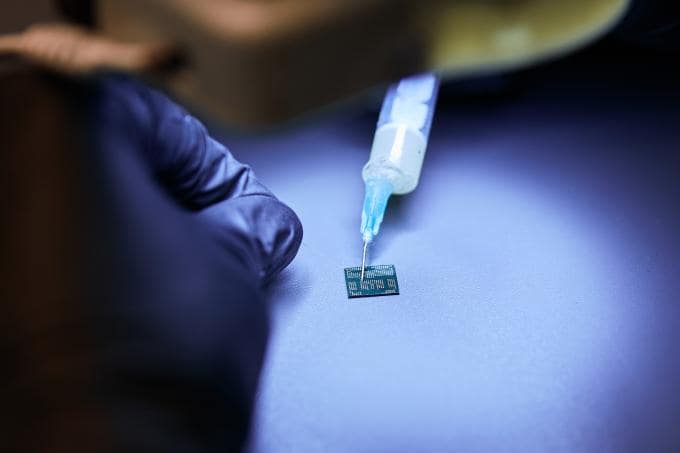

Jedną z technologii konkurujących w obszarze poszukiwań następcy dobijającej kresu swoich możliwości pamięci Flash jest CBRAM (Conductive Bridging RAM) - pamięć podobna do rezystywnego RAM-u.

Wśród nowych rodzajów pamięci mogących zastąpić w przyszłości, zdaniem niektórych ekspertów, wysłużone i nie mające już zbyt szerokich perspektyw NAND/flash, zgodnie wymienia się pamięć zmiennofazową (phase-change memory, znana także m.in. jako…

Możliwości rozwoju pamięci opartych na zapisie magnetycznym lub przechowujących ładunek w komórkach półprzewodnikowych wydają się powoli wyczerpywać. Technologie, których rozwinięciem są tradycyjne dyski HDD, jak i pamięci NAND flash, a także…

Działy badawcze nieustannie pracują nad nowymi technologiami w obszarze przechowywania informacji. Dotarcie do granic technologicznych w przypadku wielu wykorzystywanych typów pamięci jest jedynie kwestią czasu.